Gopher精读记录

CCS '24: Proceedings of the 2024 on ACM SIGSAC Conference on Computer and Communications Security

总结:1.Crydict进行约束生成,支持动态更新,提高精度;2.检测器使用四个OP减少误报,使用CHA进行过程间稀疏数据流分析

背景和相关工作

密码学API误用普遍存在:开发者经验不足、文档不清晰、生成式AI误导

而Go语言在安全关键场景广泛应用,误用威胁数据安全:应用场景广泛、误用风险加剧、生态亟需革新

现有的相关工作:

- 静态分析:CryptoLint、CogniCryptoSAST、CryptoGuard、LICAM、TAINTCRYPT、CryptoGo、CryptoREX

- 动态分析:SMV-Hunter、AndroSSL、K-Hunt、Crylogger

- 机器学习和评估工作

现有工具失效:规则局限:依赖黑白名单,规则需手动编写

静态分析局限:CryptoGo仅支持官方库,无法追踪跨库数据流

高误报/漏检:CryptoGo误报率17.3%,漏检64.1%的跨库误用(如封装函数的盐值长度不足)

Figure2显示了当前detector的一般框架,首先是设计规则和对应的检测标准,之后执行误用检测,输出报告。

Table7展示了当前的检测工具,提供了一些评价指标,进行一个总览。

Gopher核心部件

CryDict generates and derives constraints; while Detector performs misuse detection based on these constraints, and provides the necessary data flow information for CryDict to further derive and evolve new constrains.

两大核心组件(Gopher=Crydict+Detector):

- CryDict(约束描述与动态生成):将自然语言规则转化为标准化约束,通过数据流分析自动推导新约束Detector(静态误用检测):基于SSA的程序切片、稀疏数据流分析(字段/流/上下文敏感),将CryDict约束映射到具体检测逻辑

- Detector(静态误用检测):基于SSA的程序切片、稀疏数据流分析(字段/流/上下文敏感),将CryDict约束映射到具体检测逻辑

运行流程:规则总结->约束构建->执行检测->约束推导->动态更新

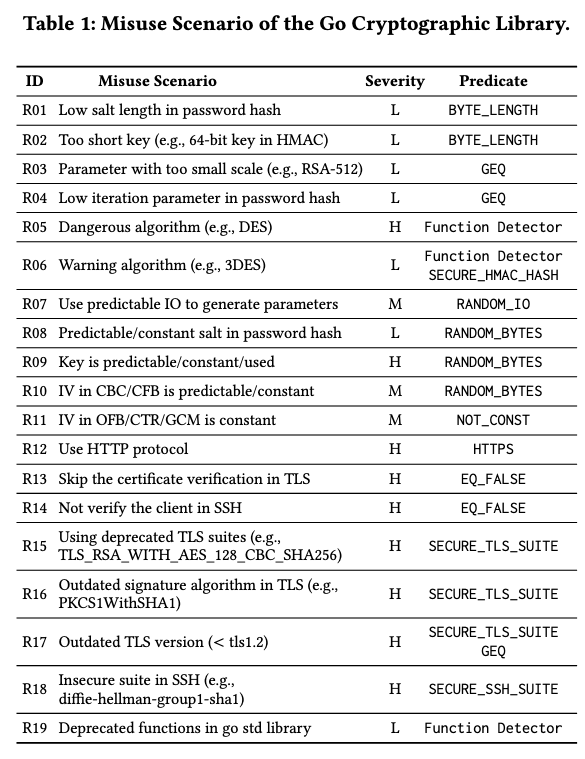

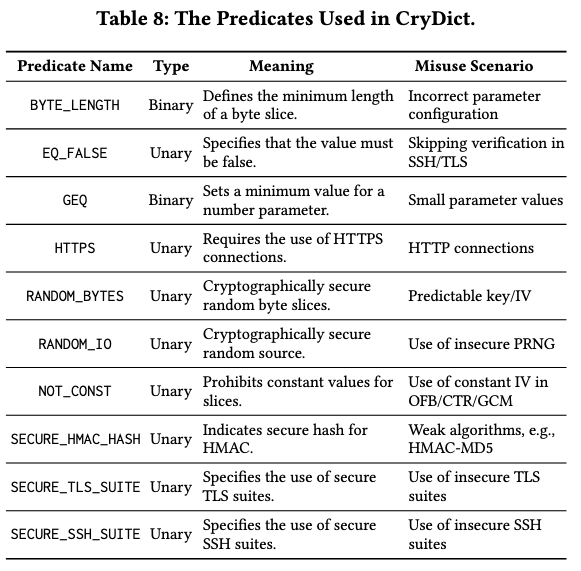

Crydict

检测规则:学术研究;权威指南

谓词系统:

- 一元谓词(Unary):单个参数或字段

- 二元谓词(Binary):比较两个值

设计原则:黑名单机制、参数独立性、并发条件满足(AND逻辑)、工具解耦

约束规范:函数级约束、参数级约束、字段级约束

约束推导:

- 符号执行与数据流传播:符号化参数、数据流追踪、约束生成

- 跨库检测优化:加载被调用库的CryDict约束,避免重复分析,仅验证调用是否符合约束

结果集

示例 Figure6© Gen.key.t3

分析demo1.GenKey内部调用rsa.GenerateKey,发现bits参数由KeyLength + 1024计算;符号化KeyLength为变量x,推导x + 1024 ≥ 3072 → x ≥ 2048;e.keylength约束更新:3072->2048跨库验证:其他项目调用demo1.GenKey时,直接检查参数是否满足GEQ(2048)

参数独立性原则的局限性:

问题:CryDict无法表达“参数间相互补偿”的规则;实际:存在理论局限,但CryDict的简化设计在实际测试中表现优异,在基准中未发现因参数独立性导致的误报

符号执行与循环路径的限制:

问题:循环中的变量可能产生无限多路径;实际:限制每个节点的数据传播次数;忽略复杂循环路径,仅推导“明显安全”的约束

Detector

设计目标:高精度、跨库支持、动态适配

静态分析框架:中间表示(IR)、转换程序切片(Program Slicing)

数据流分析:

- 稀疏数据流传播(Sparse Data-flow Propagation):仅分析影响切片标准的节点

- 符号执行(Symbolic Execution):参数符号化,推导约束条件

跨库调用处理:

- 类层次分析(Class Hierarchy Analysis, CHA):构建函数调用图,识别接口实现

- 约束预加载:调用外部库时,加载其CryDict约束文档,避免重复分析库内代码

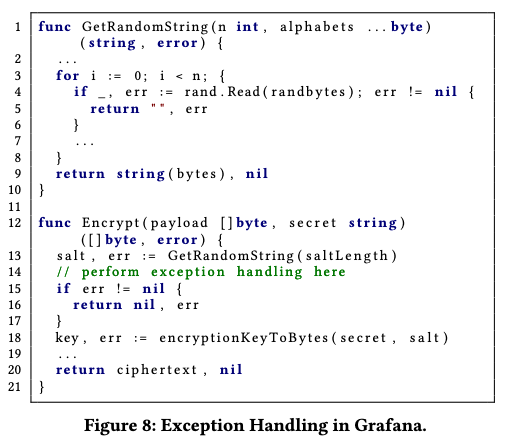

4个OP操作优化误报问题

-

Go语言异常处理机制利用(OP1):错误处理机制过滤,若变量可能为nil或空值(如salt = “”),检查是否被if err != nil拦截

-

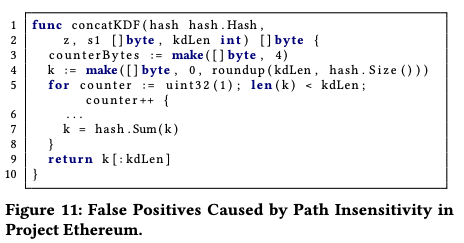

去除非初始化变量(OP2):分析器可能由于路径不敏感而无法识别在循环内的初始化变量,可以使用phi节点引导状态合并

-

本地HTTP连接的上下文分析(OP3):resp,err := http.Get(“http://locallhost/”+filepath),只在本地使用http协议应当被认为是合法的

-

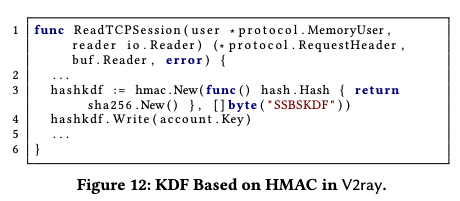

HMAC作为KDF的特殊考虑(OP4):子密钥的性质来自父密钥而不是HMAC密钥本身;hashkdf := hmac.New(func() hash.Hash { return sha256.New }, []byte(“SSBSKDF”))hashkdf.Write(account.Key) // 实际随机性源于account.Key;shortKey := []byte(“fixed-short-key-128”) derivedKey = HMAC(shortKey, masterKey) // 原始规则强制要求len(hmacKey) >= hash.Size,在KDF场景中仅验证父密钥长度

实验评估

来源:Go官方包仓库,90326->19313(2023年后、go.mod文件、可编译)

小规模测试:145个,高星( > 20k)、高引用(750+)、普通(随机选择)

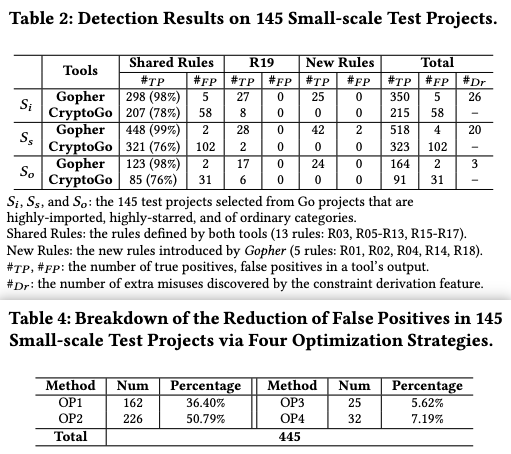

对比实验(Gopher vs. CryptoGo)

-

准确性对比:规则、分解、四个优化策略

-

性能对比:51.5vs47.1 秒/项,牺牲9%时间换取更高精度

-

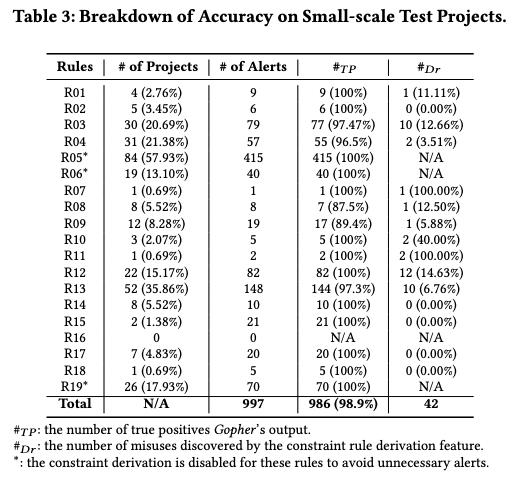

约束推导:42个误用(占总数4.3%)通过约束推导发现

整合CryDict与CryptoGo(兼容性,可移植性,领域泛化):

- 规则R03(RSA密钥长度)的检测实例从49例增至77例(+57.1%)

- CryptoGo首次具备检测R04(密码哈希迭代次数)规则的能力,检出50例

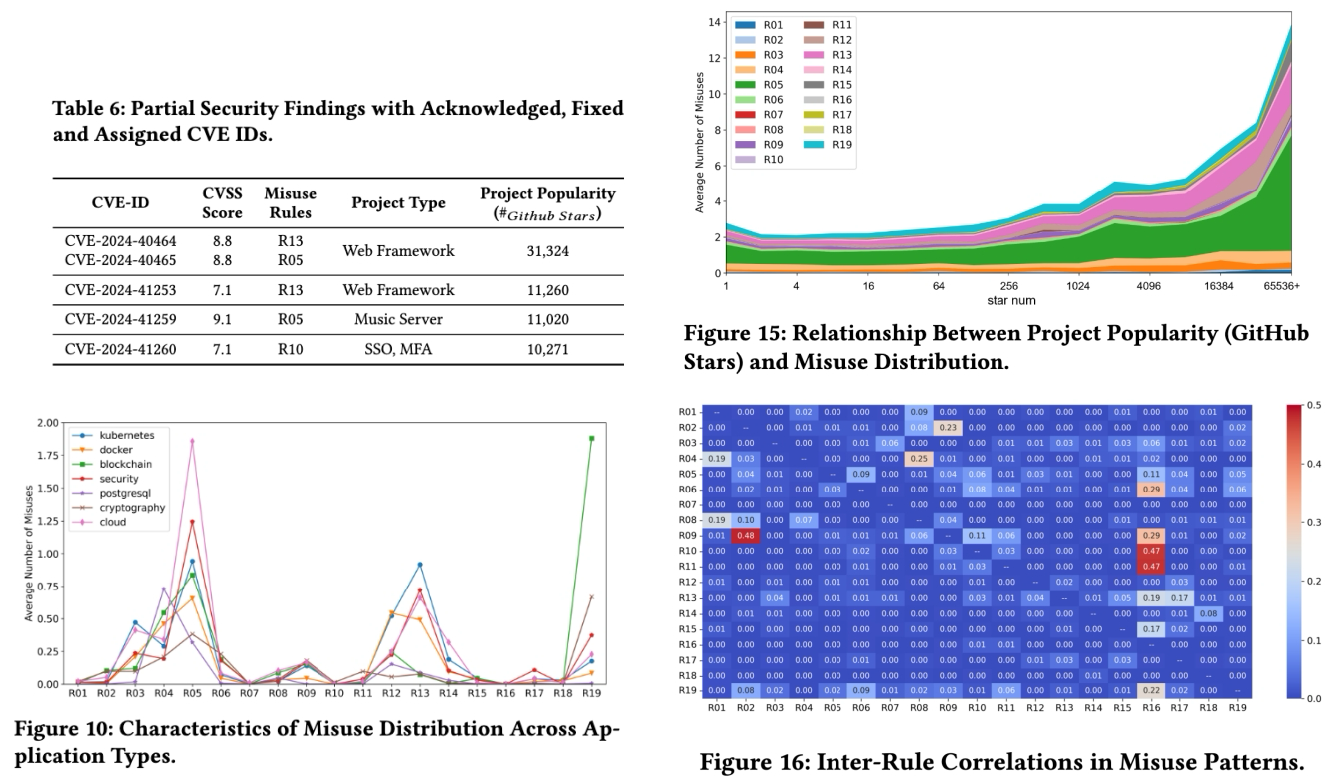

误用总体分布普遍性:67.31%项目存在至少1次误用,平均2.8误用/项目高发问题:R05(危险算法)、R19(废弃函数)、R13(跳过TLS验证)

跨库误用特征1,121次跨库调用中,9.1%存在误用约束推导覆盖率:约束推导发现1,745例(6.45%)误用,R08、R09(R07?按数据好像不是R09而是R07)、R11影响最深刻

局限性和未来工作

假阳性(False Positives)

-

CryDict的表达能力限制

问题:CryDict为简化约束描述,牺牲了部分表达能力,导致极少数场景下误报

示例:scrypt函数参数组合(如N=2^16, r=16, p=2)可能被误判为不安全

影响:在145个项目测试中,未发现因此类问题导致的误报,风险极低

-

路径不敏感(Path Insensitivity)

问题:静态分析未完全覆盖条件分支,导致不可达路径误报

示例:循环中初始化密钥数组前的空值误判(3例)、RSA密钥长度被误设为0的假设路径(7例)

缓解:通过优化策略(如OP1)过滤部分误报,但未完全消除

-

调用图构建(CHA的局限性)

问题:基于类层次分析(CHA)的动态分派可能误判函数调用关系

示例:Ed25519与RSA共享接口时,密钥生成函数映射错误(1例)

影响:假阳性的发生率最小,与使用更复杂的图表程序呼叫图相关的大量时间成本相比,此权衡是合理的

假阴性(False Negatives)

- 非Go代码分析缺失:工具仅分析Go源码,忽略CGO等外部代码的密码学调用

- 约束推导范围限制:仅支持扩展官方库的封装API,无法处理完全自研的密码库

约束推导的适用性

- 当前限制:仅针对参数配置类规则(如R03、R08),不覆盖危险函数调用(如R05)

- 设计权衡:避免对危险函数封装产生冗余告警(如func1()调用rc4时仅标记底层函数)

未来工作路径敏感分析、混合分析、自研库支持