crylogger精读记录

论文地址:CRYLOGGER: Detecting Crypto Misuses Dynamically | IEEE Conference Publication | IEEE Xplore

2021 IEEE Symposium on Security and Privacy (SP) CCF-A

总结:1.Logger+Checker;2.7类加密操作的参数,26条检测规则;3.动态插桩技术,4个检测流程;4.Monkey机制实现随机UI生成;5.两个基准+CryptoGuard对比;6.针对标准库JCA、JCE,三方库支持?

研究背景与问题

核心问题:加密API的误用(如硬编码密钥、弱算法选择)是软件安全的重大威胁。研究显示,超过88%的Android应用存在至少1项加密误用

现有方案局限:

- 静态分析(如CryptoGuard):虽能全代码覆盖,但误报率高(需人工验证)、漏报动态加载代码、无法检测跨应用复用问题

- 动态分析:现有工具(如SMV-Hunter)仅覆盖SSL/TLS等少量规则,无法全面检测加密误用

研究目标:设计首个开源动态分析工具CRYLOGGER,支持26项加密规则,解决静态分析的误报问题,并覆盖更多实际漏洞场景

核心方法:动态检测框架

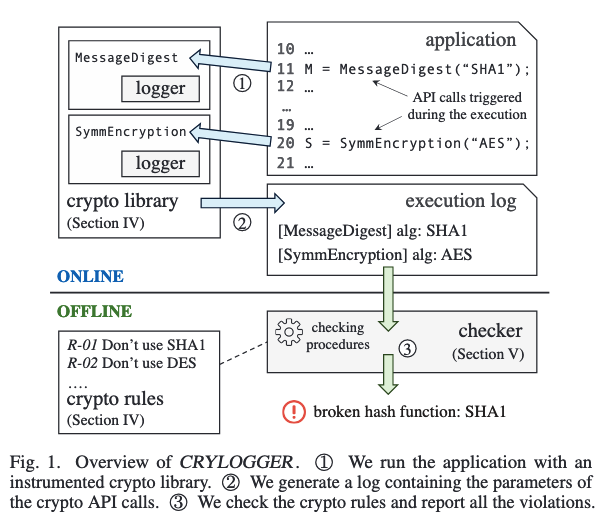

总体架构

Logger模块

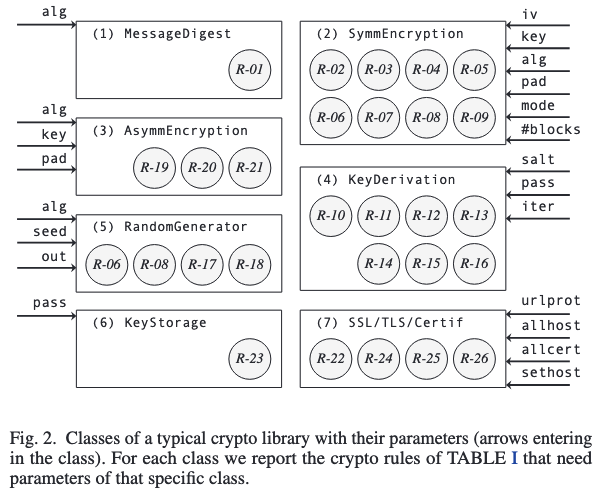

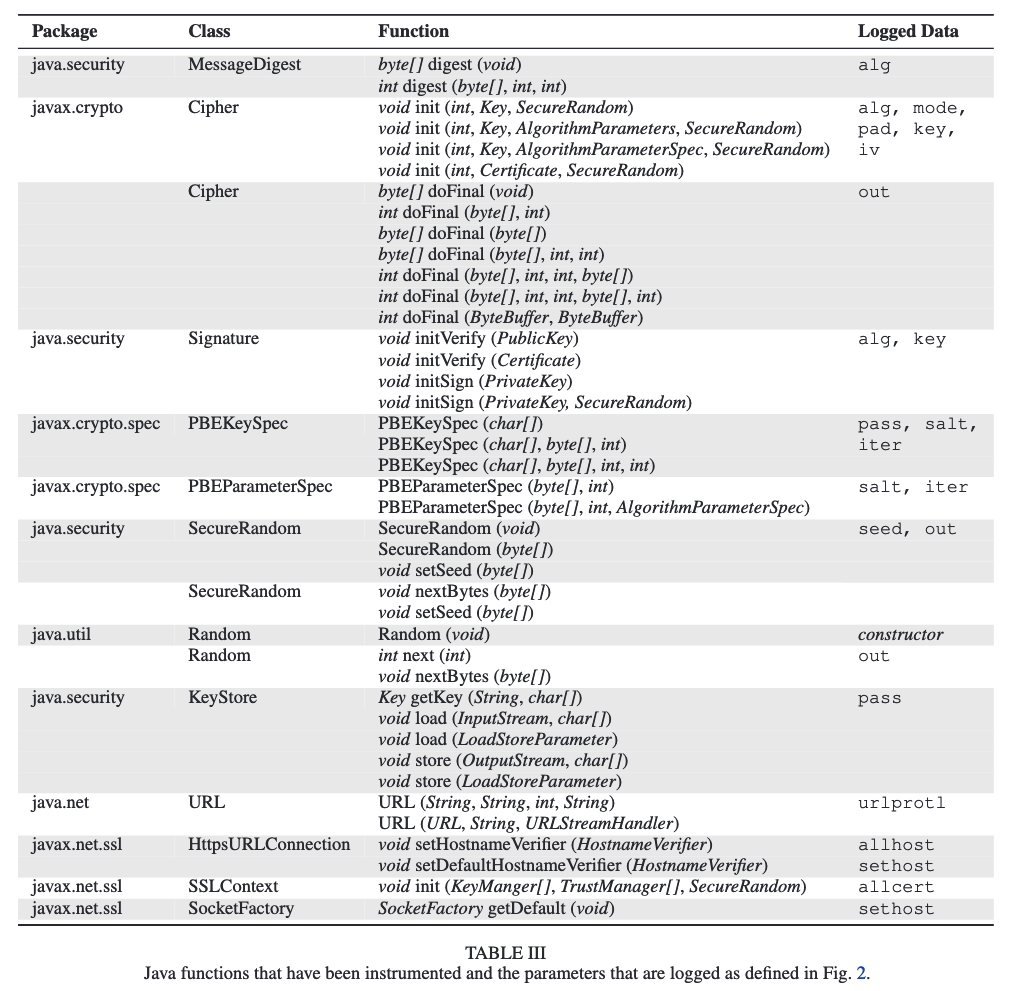

动态插桩Java/Android加密API(如Cipher.init()、MessageDigest.digest()),捕获7类加密操作的参数(算法、密钥、IV、盐值等)

Checker模块

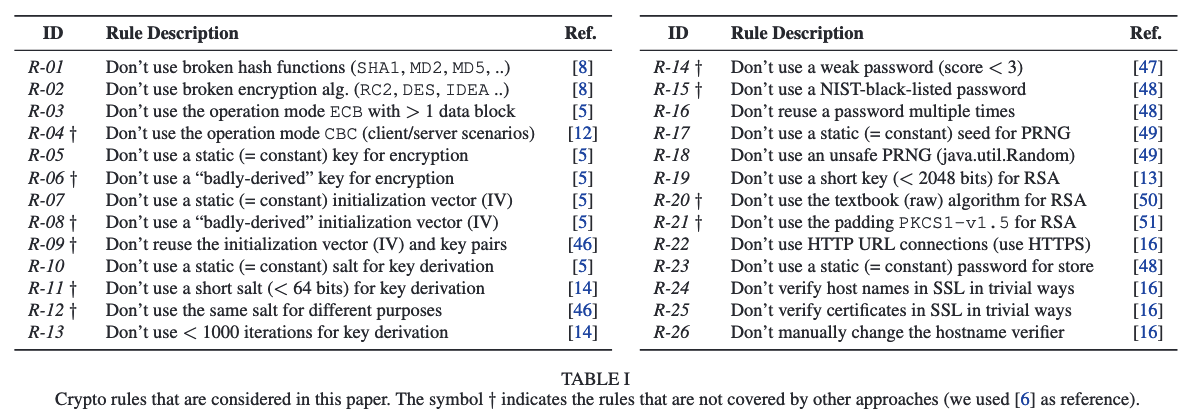

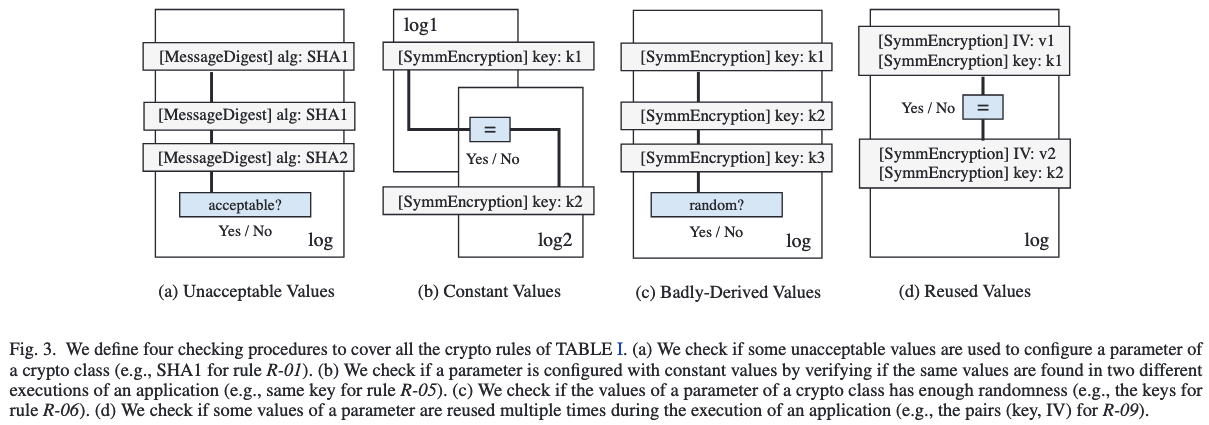

离线验证规则,26条加密规则,分四类检测逻辑:

- 非法值检测(如R-01/R-02):禁用MD5/SHA1等不安全算法。

- 常量检测(如R-05/R-07):对比多次运行日志,识别硬编码密钥/IV。

- 随机性检测(如R-06/R-08):结合NIST测试验证密钥/IV的随机性。

- 复用检测(如R-09/R-12):检查密钥-IV对或盐值的重复使用。

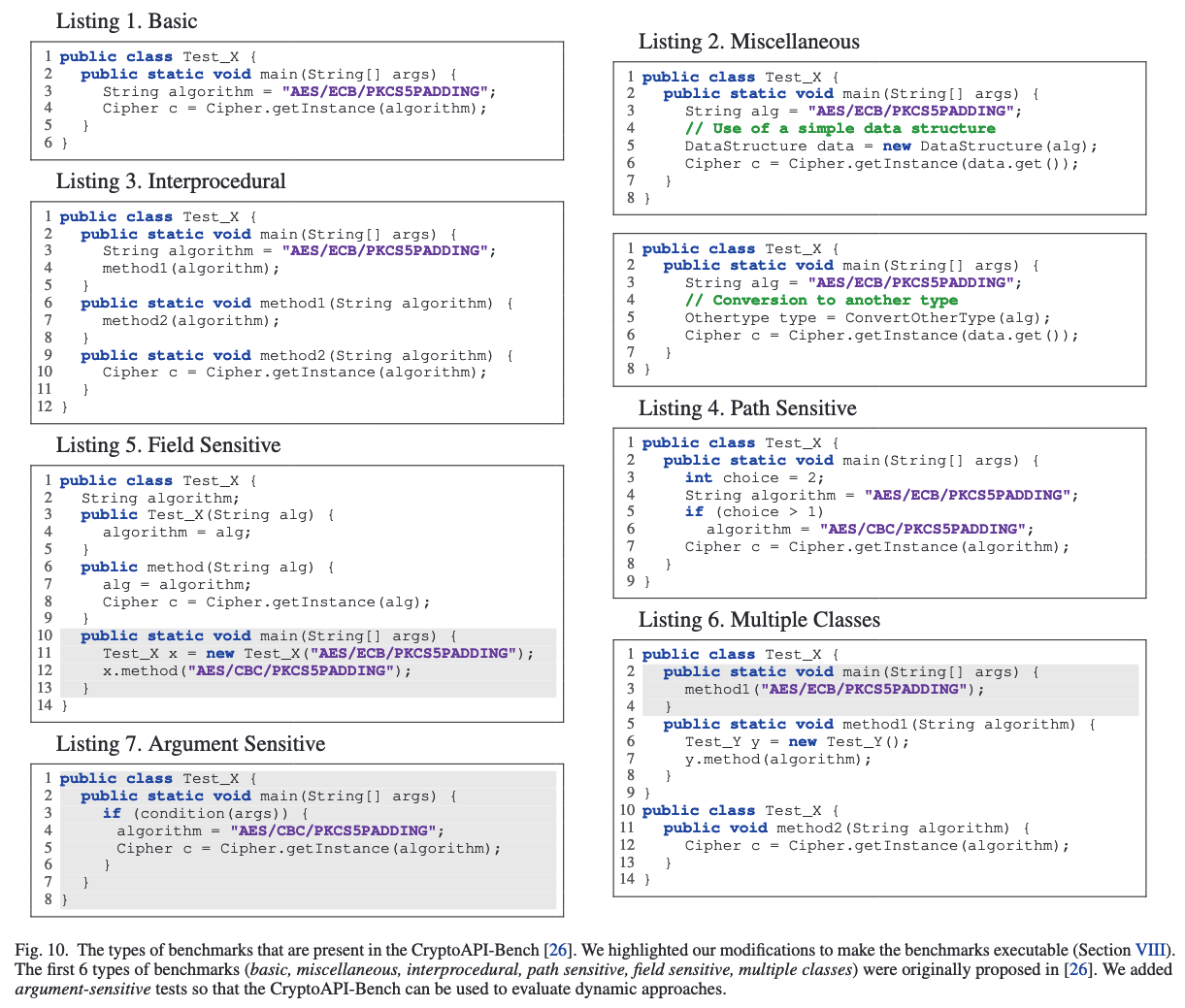

关键技术

- 轻量级插桩:仅修改加密库关键类(如

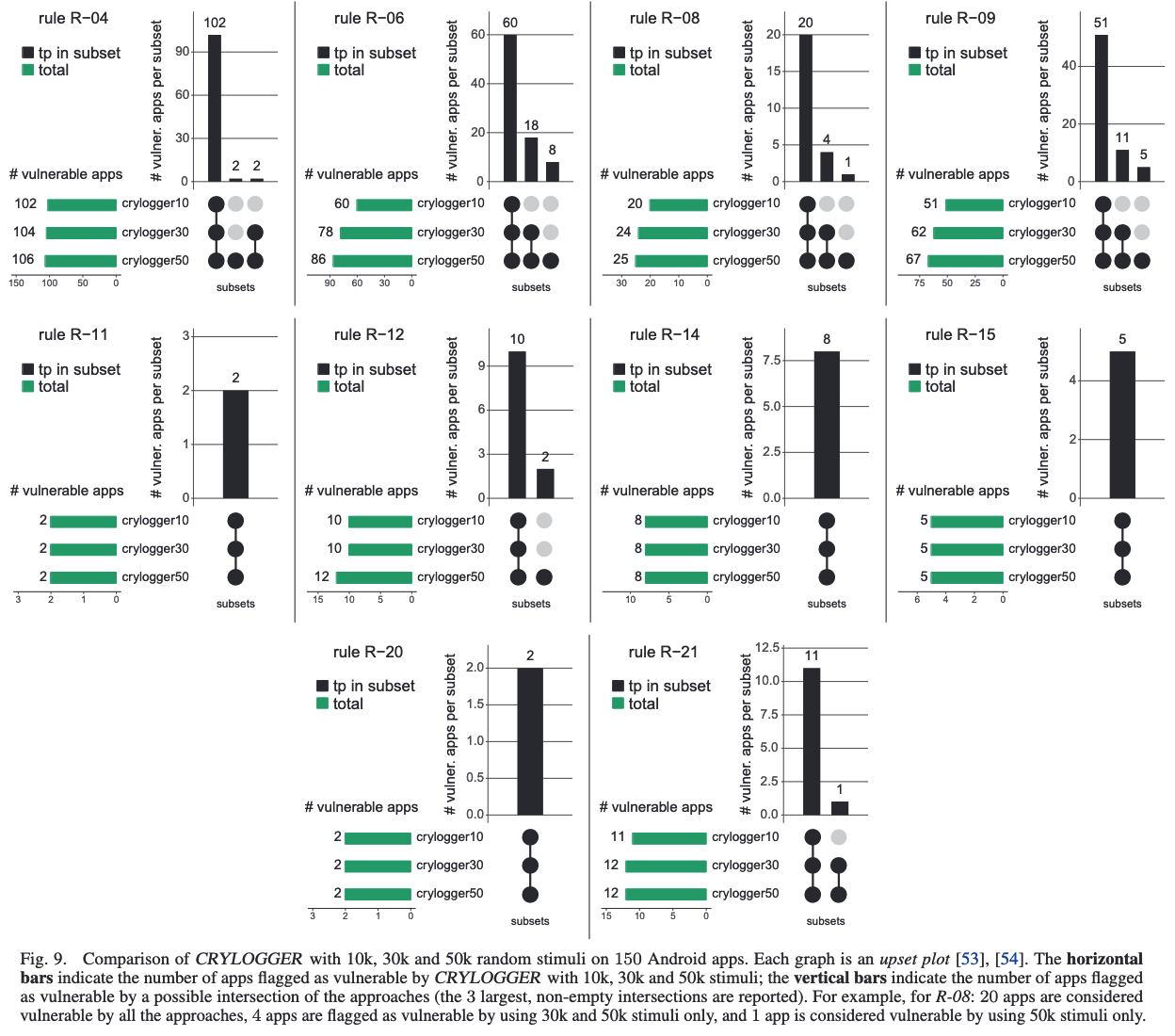

javax.crypto.Cipher),记录参数而不影响运行时性能 - 自动化测试:集成Android Monkey生成随机UI事件(30k次/应用),模拟用户交互以触发加密逻辑

- 规则扩展性:支持动态更新规则集(如NIST新标准),适配不同安全需求

实验结果与验证

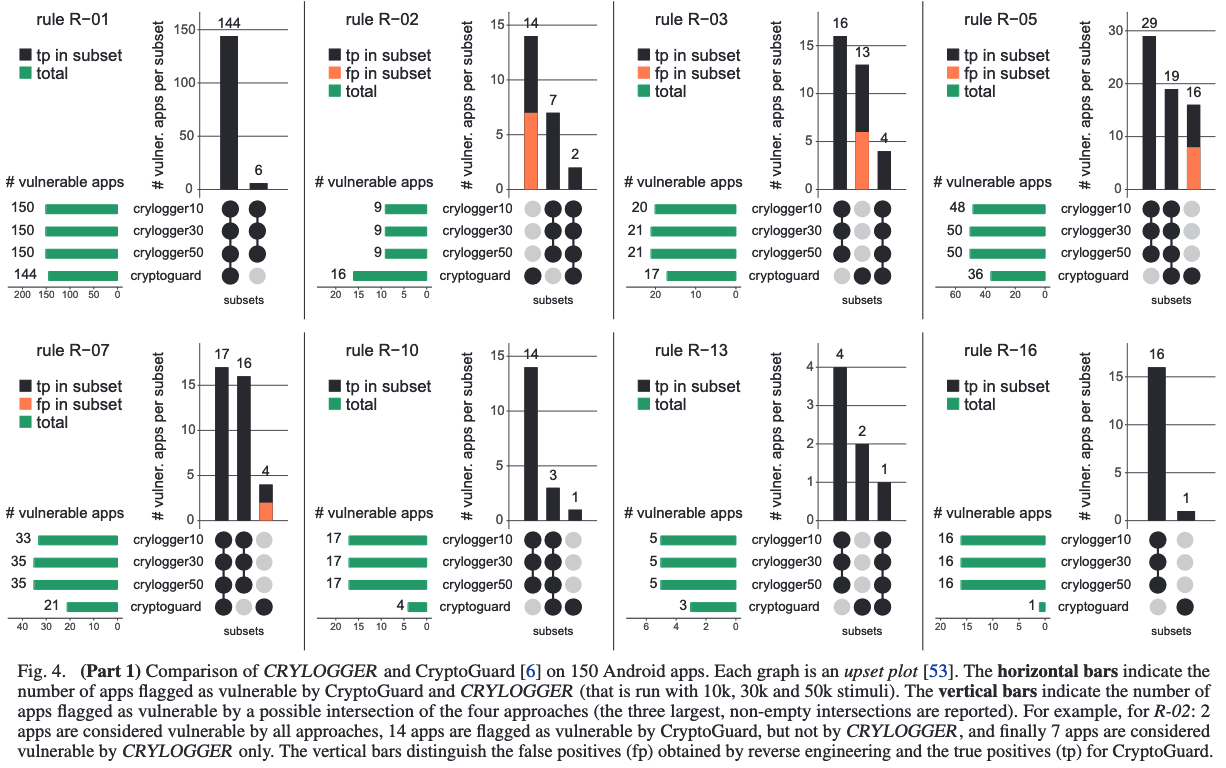

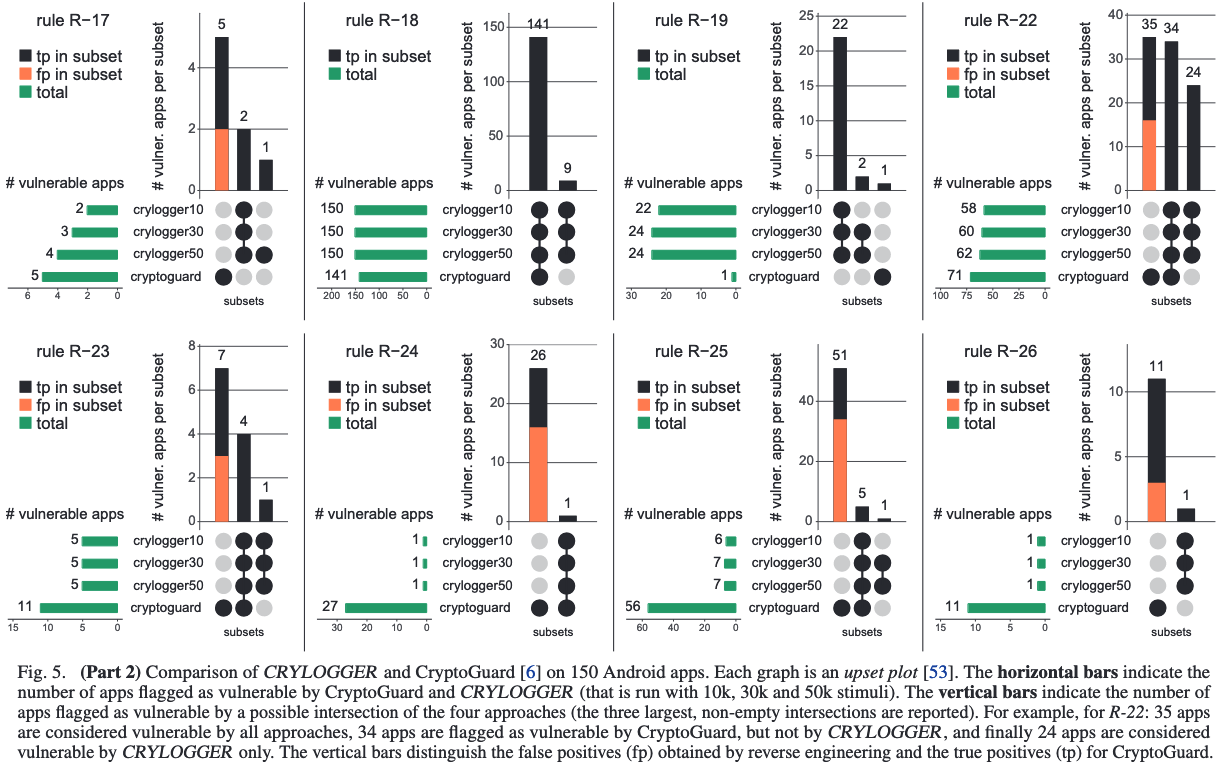

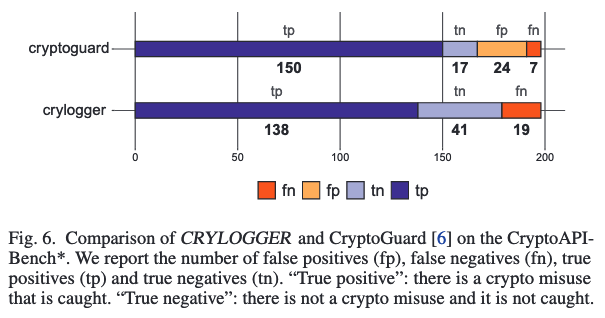

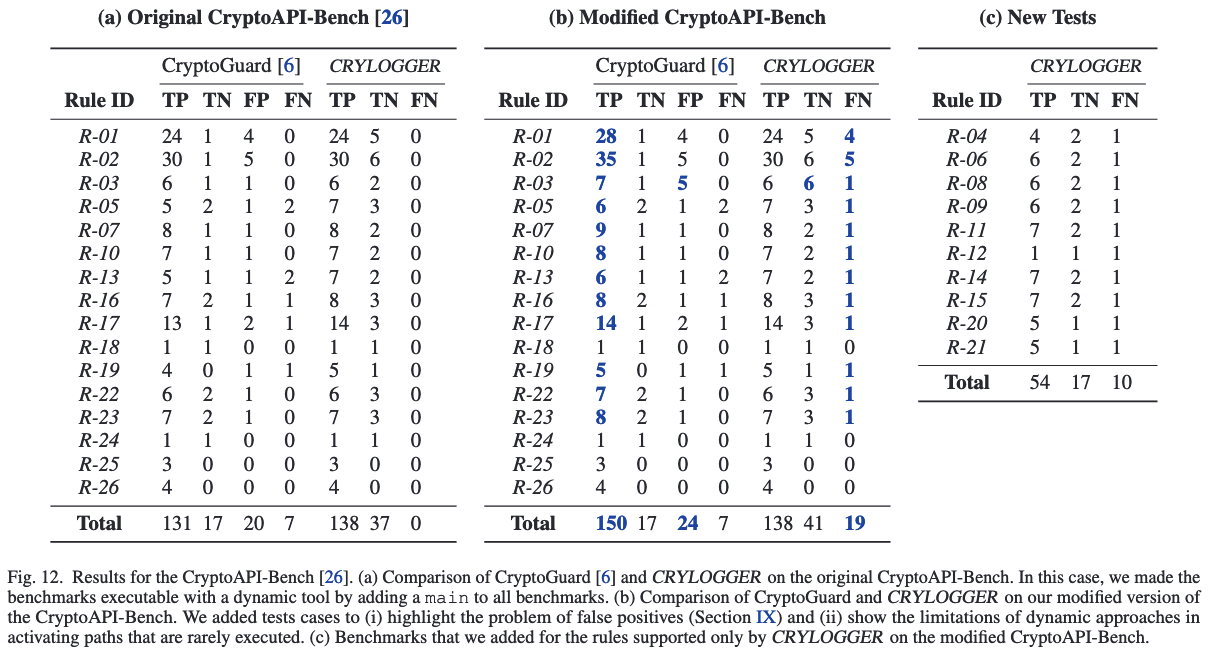

对比静态分析工具CryptoGuard

基准:150个Google Play应用 + 扩展版CryptoAPI-Bench(198个测试用例)

规则:使用共有的16条规则

检测能力:

- 互补性:CRYLOGGER发现CryptoGuard未覆盖的16%漏洞(如动态加载代码的误用);CryptoGuard检测到CRYLOGGER遗漏的路径敏感漏洞

- 误报率:CryptoGuard在SSL/TLS规则(如R-24/R-25)中误报率超50%,CRYLOGGER零误报

- 性能:单应用分析平均耗时287秒(30k事件),与CryptoGuard相当

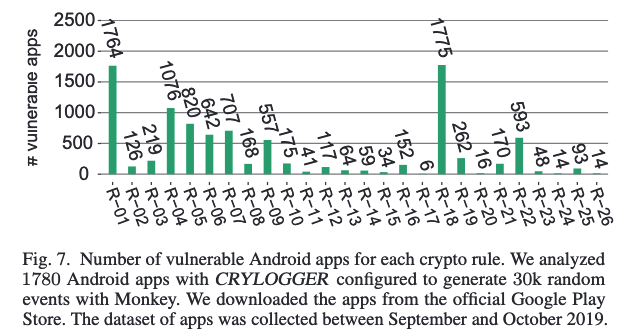

大规模应用分析

基准:1780个Google Play热门应用(33个类别)

主要发现

- 普遍性问题:99.1%的应用使用不安全哈希(SHA1/MD5),99.7%使用非安全随机数生成器

- 高风险漏洞:31.3%的应用重复使用密钥-IV对,36.1%的密钥随机性不足

- 开发误区:开发者常忽略本地数据加密风险(如硬编码密码),认为需特权攻击才可能利用

漏洞验证与反馈

逆向分析:手动逆向28个应用,确认14个存在可被利用漏洞(如A-13密码管理器使用弱加密存储用户数据)

开发者反馈:联系306个开发者,仅10%回应,多数认为本地数据加密风险“超出威胁模型”

局限与未来方向

覆盖率依赖:随机事件可能遗漏需特定交互触发的加密逻辑(如登录流程)

威胁模型差异:开发者与研究者对“风险”定义不一致,需优化规则优先级

扩展性:支持更多加密库(如OpenSSL)、跨平台(iOS)检测